Tor vs. VPN: quale dei due è più sicuro e privato nel 2023?

Mentre il mondo digitale si evolve, la privacy online e l'anonimato sono al primo posto nella nostra mente. Vogliamo garantire che le nostre informazioni personali e le nostre attività online rimangano private, lontane dalle mani di aziende, governi e cybercriminali.

Quando si tratta di sicurezza online, VPN e Tor sono gli strumenti più potenti che puoi usare. Sebbene per molti versi siano molto simili, le loro differenze li rendono utili in situazioni molto diverse ed è vitale per la sicurezza e la privacy che tu faccia la scelta giusta per le tue esigenze individuali.

Di seguito analizzeremo le differenze tra Tor e VPN, i loro servizi e le loro funzioni. Daremo anche un'occhiata ai diversi modi in cui puoi utilizzare questi servizi per aiutarti a decidere se, per la tua situazione la soluzione migliore sia Tor o una VPN.

Indice

- Info sulle VPN

- Info su Tor

- Qual è la soluzione online migliore per la privacy: Tor o VPN?

- Tabella di confronto: VPN vs. Tor

- VPN+Tor: Una combinazione vincente

- Riepilogo

Info sulle VPN

Che cosa sono le VPN e cosa fanno?

Un Virtual Private Network (VPN) collega il tuo dispositivo attraverso un tunnel sicuro a un server remoto in un paese di tua scelta. Questo maschera il tuo indirizzo IP, facendo apparire che tu stia accedendo a Internet dalla posizione del server remoto, anziché dalla tua posizione attuale.

In combinazione con la crittografia, questo servizio fornisce una soluzione ottimale per l'anonimato online, quindi chi ti spia non può vedere cosa stai guardando o da dove lo stai guardando. Inoltre, impedisce a siti web come Google e Facebook di utilizzare la tua attività di navigazione per indirizzare gli annunci secondo i tuoi interessi.

Cos'è la crittografia e cosa può fare per te?

Le VPN usano la crittografia di categoria militare per proteggere le tue informazioni personali. Immagina che sia come bloccare i tuoi dati in una cassaforte impenetrabile: solo chi conosce il codice di accesso può aprire la cassaforte e visualizzarne il contenuto, e non è possibile forzarne l'apertura.

Gli hacker teoricamente possono rimuovere la crittografia AES a 256 bit usando un attacco di forza, ma ci vorrebbero 50 super computer per controllare1018 tasti AES ogni secondo circa 3 × 1051 anni per crackare un singolo pezzo di dati crittografati, quindi per il momento non dobbiamo preoccuparcene.

Se un hacker o un agente di sorveglianza del governo mettessero le mani sui i tuoi dati mentre viaggiavano attraverso la rete, non avrebbero modo di leggerli. Non avrebbero un senso.

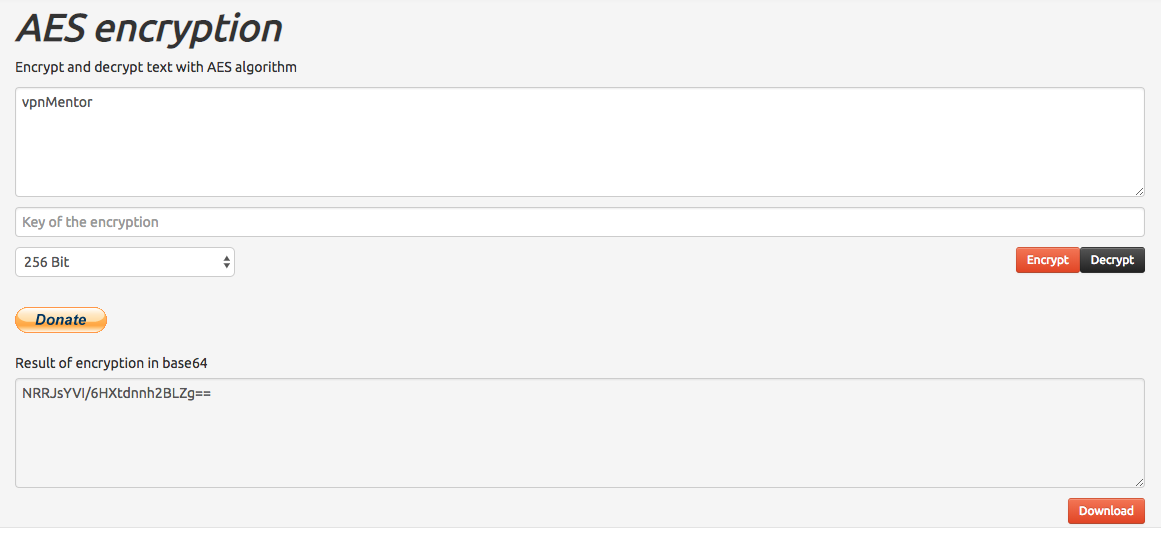

Per verificare questa cosa, ho utilizzato un generatore di crittografia AES per crittografare la frase "vpnMentor". Senza crittografia, puoi vedere chiaramente la frase "vpnMentor", ma quando è crittografata, tutto ciò che puoi vedere è: ‘NRRJsYVI/6HXtdnnh2BLZg==’

Questi sono il tipo di funzionalità e di sicurezza che mantengono i giornalisti e gli attivisti al sicuro quando usano la comunicazione digitale in climi politici tumultuosi. Ma le VPN non sono solo per quelle persone che sono in posizioni pericolose, sono la chiave per l'anonimato e la sicurezza di ogni cittadino che naviga online.

Potresti utilizzare una VPN se:

- Sei preoccupato che le tue informazioni private, come i dettagli bancari online, finiscano nelle mani sbagliate.

- Per te è molto importante l'anonimato online.

- Utilizzi il torrenting nelle aree in cui il torrenting è messo al bando.

- Vivi in un paese in cui l'attività online è soggetta a censura o in cui il governo sorveglia in maniera approfondita.

- Non vuoi che le aziende monitorino le tue abitudini di navigazione per indirizzarti con le pubblicità.

- Devi accedere a una rete aziendale durante un viaggio.

- Vuoi bypassare un firewall di rete o impedire agli amministratori di rete di vedere la tua attività di navigazione.

- Usi il Wi-Fi pubblico e vuoi mantenere il tuo computer al sicuro.

- Ti piace Netflix e altri servizi di streaming e vuoi sbloccare i loro cataloghi completi in altre regioni.

- Credi nel diritto alla libertà online.

Vantaggi nell'uso di una VPN

Crittografia end-to-end: Le VPN crittografano tutti i dati che viaggiano sulla tua connessione.

Velocità: Una VPN in genere rallenta la connessione (con una VPN di qualità, la differenza sarà difficilmente rilevabile), tuttavia, se per te il rallentamento dell'ISP o la congestione della rete sono una sofferenza, una VPN può effettivamente accelerare.

Facilità d'uso: In genere, tutto ciò che devi fare per impostare la tua VPN è registrarti, scaricare e installare la relativa app, e collegarti a un server di tua scelta, non è richiesta alcuna competenza tecnica o conoscenza particolare.

Bypassare i blocchi geografici e la censura: Una VPN maschera il tuo IP, facendo apparire come se tu stessi accedendo a Internet dalla posizione del tuo server prescelto. Ciò consente di accedere facilmente ai siti web geograficamente bloccati e ai servizi di streaming come Netflix.

Come funzionano le VPN?

Cosa serve per utilizzare una VPN:

- Un account con un provider VPN

- Il software client del provider VPN o l'app installata sul tuo dispositivo

Una volta impostato un account con il provider scelto, sarà necessario aprire il software client sul computer, accedere e selezionare un server a cui connettersi. Il server che scegli dipenderà dalle tue esigenze: se dai priorità alla sicurezza e alla velocità, seleziona un server vicino alla tua location; se stai cercando di aggirare la censura e il blocco geografico, seleziona un server in un paese diverso.

Una volta connesso, il software crittografa tutti i tuoi dati prima di instradarli attraverso un tunnel verso il server che hai scelto. Il server inoltra quindi i tuoi dati al sito web che stai visitando. Dato che il server maschera il tuo IP, il sito web vede i dati come provenienti dal server e non dal tuo dispositivo, quindi rimani completamente anonimo.

Che cosa cercare per una VPN sicura

Crittografia a livello militare: Per garantire la privacy dei tuoi dati, il tuo provider VPN dovrebbe offrire la crittografia a 256-bit.

Protezione perdite DNS: Domain Name System (DNS) è l'equivalente in Internet di una rubrica telefonica. Ogni volta che visiti un sito web, il tuo computer richiede l'indirizzo IP del sito web dal server DNS del tuo ISP, ma quando usi una VPN, contatta invece il DNS della tua VPN.

A volte, un difetto di sicurezza nella rete comporterà il routing delle richieste DNS al server DNS del tuo ISP invece che a quello della tua VPN, e ciò consente al tuo ISP di vedere quali siti web stai visitando. Cerca una VPN che offra la protezione da perdite DNS per assicurarti che l'attività di navigazione non venga mai lasciata esposta.

Una rigida politica di no log: La maggior parte dei provider di VPN tiene traccia della tua attività, come i timestamp e la quantità di dati trasmessi in una sessione. Nella maggior parte dei casi, questo tipo di conservazione dei dati è innocuo in quanto non sono informazioni personali, ma se il tuo provider tiene traccia di tutte le attività di navigazione, non sei più anonimo online.

Se le autorità dovessero presentarsi presso la sede della società con un mandato per sequestrare tutti i propri record, una VPN che non conserva alcun registro non avrà alcuna tua informazione da fornire.

Kill switch automatico: Un kill switch automatico ti scollegherà da Internet se la tua connessione VPN diminuisce, impedendo le perdite dati e IP.

Vantaggi e svantaggi nell'uso di una VPN

Vantaggi |

Svantaggi |

|

|

Info su Tor

Che cosa è Tor e cosa fa?

Tor, abbreviazione di The Onion Router, è un software gratuito che nasconde la tua identità crittografando il traffico e instradandolo attraverso una serie di server gestiti da volontari, noti come nodi. Quando il tuo traffico viene ricevuto dall'ultimo nodo, il nodo di uscita, viene decodificato e inoltrato al sito web che stai visitando.

A causa della crittografia multistrato ogni nodo della rete può vedere solo l'indirizzo IP dei nodi che vengono prima e dopo (eccetto il nodo di ingresso, che può vedere il tuo reale IP), e solo il nodo di uscita può vedere i tuoi dati crittografati. Tor impedisce che la tua attività di navigazione non venga mai ricondotta a te, le spie possono vedere il tuo traffico una volta uscito dalla rete, ma non la sua origine.

Tuttavia, poiché i nodi di Tor sono gestiti da volontari, chiunque può impostare un nodo di uscita e vedere il traffico di testo in chiaro che lascia, inclusi gli hacker e le spie. I nodi cattivi in genere raccolgono informazioni come i dettagli di accesso a siti web, informazioni personali, messaggi di chat online ed e-mail. Ci sono due modi per combattere ciò:

- Evita di inviare messaggi privati e informazioni sensibili sulla tua connessione. Non accedere mai ai siti web a meno che non utilizzino HTTPS.

- Usa una VPN insieme a Tor per crittografare le tue informazioni sensibili e i dettagli di accesso, ne parleremo più in dettaglio qui sotto.

Accesso ai siti web nascosti

Tor è anche una porta per accedere alla dark web, una specie di sottobosco online. È la patria di migliaia di operazioni criminali online ma è anche il paradiso per le persone che hanno bisogno di condividere informazioni in modo anonimo. Ad esempio, il New York Times gestisce un lockbox sicuro sul dark web in modo che gli informatori possano inviare file e informazioni senza compromettere la loro identità. Ma non scoraggiarti, anche le persone normali usano Tor!

Molti siti web popolari hanno versioni di.onion nascoste a cui puoi accedere solo usando Tor.

Ecco alcuni esempi:

Facebook: Sebbene l'anonimato online e Facebook in genere non vadano di paripasso, Facebook utilizza un indirizzo.onion in modo che le persone in regioni fortemente censurate possano usarlo per comunicare.

ProPublica: ProPublica ha lanciato un sito.onion in modo che i lettori non debbano mai preoccuparsi della sorveglianza digitale, in particolare quelli nelle regioni in cui ProPublica è censurato.

DuckDuckGo: DuckDuckGo è un potente motore di ricerca, ma a differenza di Google, non viola la tua privacy. Se usi Google su Tor, sarai bombardato da captcha per essere sicuro che non sei un robot, ma DuckDuckGo risolve questo problema ed eccelle nel prendere il posto di Google.

Potresti utilizzare Tor se:

- Sei interessato a rendere anonima la tua attività di navigazione.

- Vivi in un paese con leggi di sorveglianza governativa restrittive.

- Devi bypassare la censura per accedere a contenuti bloccati o parlare liberamente online.

- Desideri impedire ai siti web di visualizzare la cronologia di navigazione e utilizzarla per indirizzare gli annunci.

- Vuoi mantenere il tuo diritto alla libertà online.

Vantaggi nell'uso di Tor

È gratis: Tor è in generale la soluzione di sicurezza più economica, perché è gratis.

Totale anonimato: Tor non registra la tua attività di navigazione, non è necessario registrarsi per utilizzarlo e, dato che è gratuito, non tiene traccia delle tue informazioni finanziarie.

Difficile da chiudere: I server di Tor sono sparsi ovunque nel mondo, rendendo quasi impossibile per le autorità chiuderlo. A differenza di una VPN, non esiste una sede centrale o un server principale per attaccare o vietare.

Le VPN sono aziende, quindi sono vulnerabili alla chiusura o possono essere messe al bando, costringendoti a cercare (e pagare) un altro fornitore sulla loro scia, un problema che non dovrai mai affrontare con Tor.

Come funziona?

Cosa serve per utilizzare Tor:

- Il browser Tor o il sistema operativo.

Il software di Tor mappa un percorso dal tuo dispositivo attraverso due nodi selezionati casualmente verso un nodo di uscita. Quindi applica tre strati di crittografia al tuo pacchetto di dati e lo invia al primo nodo.

Il primo nodo sulla rete rimuove il livello esterno della crittografia. Le informazioni incorporate in questo strato indicano dove inviare il pacchetto di dati successivo e il secondo nodo ripete questo processo.

Quando il traffico raggiunge il nodo di uscita della rete, viene rimosso il livello finale di crittografia. Questo rivela non solo la destinazione finale dei tuoi dati, ma anche le informazioni che sta trasportando, comprese eventuali informazioni sensibili che potresti aver inserito nel sito web inizialmente.

Tor userà gli stessi tre nodi per circa 10 minuti prima di creare un percorso completamente nuovo per il tuo traffico.

Vantaggi e svantaggi nell'uso di Tor

Vantaggi |

Svantaggi |

|

|

Qual è la soluzione online migliore per la privacy: Tor o VPN?

Una VPN è la soluzione migliore per la privacy online.

Tor è ampiamente rispettato per la sua capacità di rendere anonimo il tuo traffico internet, ma è limitato e vulnerabile agli attacchi e alle perdite di dati.

Chiunque può creare e gestire un nodo, persino hacker e spie. Tor non fornisce la crittografia end-to-end, quindi, a meno che tu non stia accedendo a un sito web con HTTPS attivato o tu stia utilizzando il dark web, il proprietario del nodo di uscita che utilizzi può vedere i tuoi dati e la loro destinazione.

Quindi, se hai utilizzato Tor per inviare informazioni sensibili o accedere a un sito web, chiunque possieda il nodo di uscita ora ha accesso anche a queste informazioni. Le VPN forniscono la crittografia end-to-end, rendendo i tuoi dati al 100% invisibili agli hacker e alle spie.

A meno che tu non stia utilizzando il sistema operativo di Tor, protegge solo i dati trasmessi attraverso il tuo browser. Una VPN crittograferà tutti i dati che viaggiano sulla tua connessione.

La maggior parte delle VPN offre kill switch che scollegheranno il tuo Internet per evitare che i dati non protetti lascino la tua rete nel raro caso in cui la connessione fallisca.

La rete di Tor non può fallire allo stesso modo, ma può contenere nodi cattivi che raccolgono i tuoi dati. A differenza di una VPN, Tor non ha un kill switch in grado di rilevare un errore come questo, quindi se uno dei nodi è compromesso, i tuoi dati saranno esposti.

Anche le VPN hanno le loro carenze, ma quando si utilizza una VPN, si ha un rischio minore di essere hackerati o di subire perdita di dati. Tuttavia, la soluzione di sicurezza online più potente è combinare una VPN con Tor. Ne discuteremo più in dettaglio qui sotto.

Tabella di confronto: VPN vs. Tor

Ecco come è possibile abbinare i due servizi:

Tor |

VPN |

|

| Costo: | Gratis | Canone di abbonamento abbordabile, generalmente senza un contratto |

| Crittografia: | Si, ma solo al nodo di uscita. | Sì, crittografia end-to-end. |

| Anonimato: | Sì, ma i programmi di sorveglianza possono rilevare quando il Tor è in uso. | Sì. |

| Altre funzioni di sicurezza: | Possono essere utilizzate insieme a Obfsproxy. | In base al provider:

Kill switch automatico, Protezione Wi-Fi automatica, Prevenzione perdita DNS, Politiche di no log, Obtsproxy e altro. |

| Compatibilità dei dispositivi | Windows, MacOS, Linux, Android. | Tutte le piattaforme, router inclusi. |

| Streaming: | Tor non è consigliato per lo streaming poiché la connessione è troppo lenta. | Sì, le VPN sono perfette per lo streaming. |

| Torrenting: | La maggior parte dei nodi di uscita bloccano il traffico da e per i torrent. | Sì, in base al provider. |

| Facilità d'uso: | Il browser è facile da configurare, ma spesso richiede un'ulteriore configurazione. | Molto semplice da usare, ideale per i principianti. |

| Velocità: | Lenta. | Alta velocità. |

VPN+Tor: Una combinazione vincente

Se desideri proteggere la tua connessione con la più potente soluzione di privacy online, combina la tua VPN con Tor.

Il protocollo di crittografia della VPN impedirà ai nodi malevoli di vedere il tuo indirizzo IP e attività, oltre a impedire al tuo ISP e agli organismi di sorveglianza di rilevare l'uso di Tor: dopo tutto, non vuoi alzare alcuna bandiera rossa sulla tua attività online. Questo ti permetterà anche di accedere a siti web che bloccano gli utenti di Tor.

Ci sono due modi per combinare una VPN e Tor:

Tor over VPN

Quando usi la configurazione Tor tramite VPN, per prima cosa connettiti alla VPN prima di aprire Tor. La VPN crittograferà il tuo traffico prima che venga inviato attraverso la rete Tor, nascondendo il tuo uso di Tor dal tuo ISP.

Usando Tor over VPN, il tuo provider VPN non sarà in grado di vedere i dati che stai inviando su Tor, ma potrà vedere che sei connesso ad esso. Il nodo di ingresso Tor non è in grado di vedere il tuo IP reale; vedrà invece l'IP del tuo server VPN, aumentando il tuo anonimato.

Tuttavia, il tuo traffico non verrà crittografato quando lascia la rete Tor, quindi Tor over VPN non ti protegge dai nodi di uscita malevoli. Pertanto, dovrai comunque fare attenzione all'invio di informazioni sensibili tramite la tua connessione.

Usa Tor over VPN se:

- Devi nascondere il tuo uso di Tor al tuo ISP e agli organismi di sorveglianza.

- Hai bisogno di nascondere il tuo traffico al tuo provider VPN.

- Non stai inviando informazioni personali come i dettagli di accesso tramite la tua connessione.

Come configurare Tor over VPN:

1. Apri l'app della tua VPN e collegati alla rete VPN.

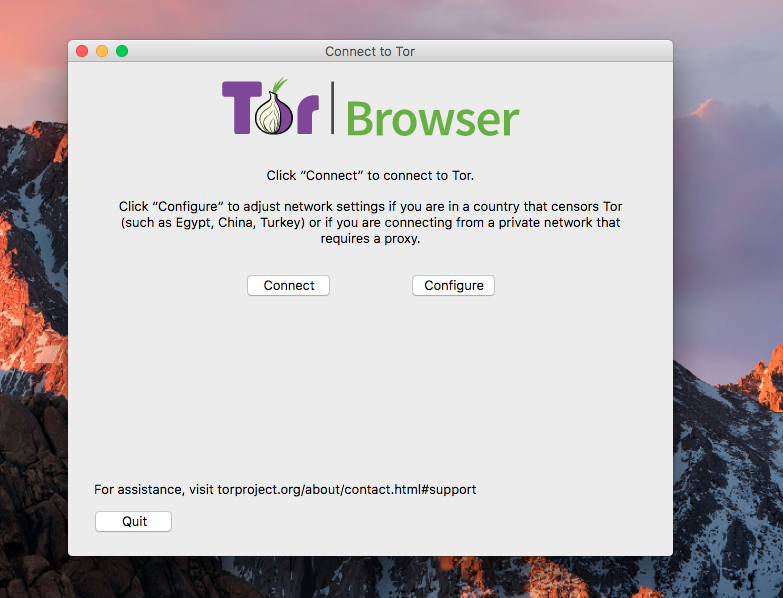

2. Apri Tor. Dopo averlo caricato, vedrai questa pagina:

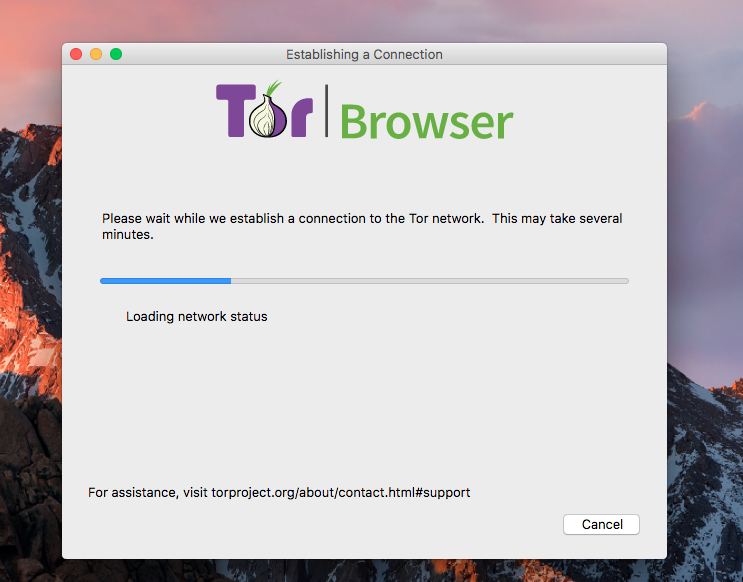

3. Clicca su collega e aspetta che venga stabilità la connessione per Tor.

4. Sei pronto per navigare in Internet in modo sicuro e anonimo.

VPN over Tor

VPN over Tor funziona nella direzione opposta a Tor over VPN. Avrai bisogno prima di connetterti a Internet e poi di accedere alla VPN attraverso la rete Tor. Questo metodo richiede anche più know-how tecnico, perché è necessario configurare il tuo client VPN per lavorare con Tor.

Invece di connettersi direttamente a Internet, il nodo di uscita di Tor reindirizza il traffico verso il tuo server VPN. Ciò elimina il rischio di nodi di uscita dannosi perché il tuo traffico viene decriptato dopo che lascia la rete Tor.

Sebbene il nodo di ingresso di Tor possa ancora vedere il tuo IP reale, la tua VPN vedrà solo l'indirizzo del nodo di uscita. Il tuo ISP non sarà in grado di vedere che sei connesso a una VPN, ma può vedere che stai usando Tor. Dato che è possibile selezionare quale server remoto utilizza la VPN, con questo metodo è anche più facile aggirare il blocco geografico e la censura.

Usa VPN over Tor se:

- Vuoi salvaguardare la tua connessione contro i nodi di uscita malevoli.

- Vuoi nascondere l'utilizzo di una VPN al tuo ISP.

- Vuoi trasferire informazioni sensibili sulla tua connessione, come i dettagli di accesso e i messaggi privati.

- Devi bypassare i blocchi geografici.

Riepilogo

Le VPN sono strumenti potenti per salvaguardare i tuoi dati e il tuo anonimato online.

Puoi usare una VPN per sbloccare ogni angolo di Internet in modo sicuro e protetto proteggendosi da hacker, spie e attacchi maligni. Ma, quando abbini una VPN con Tor, ottieni un assoluto potere di privacy online.

Che tu stia cercando di proteggere le tue informazioni personali, come i dettagli bancari e l'attività di navigazione, mentre navighi o che tu abbia bisogno di evitare la sorveglianza onlineper esercitare il diritto alla libertà di parola, ti consigliamo di utilizzare una VPN over Tor.

Se stai cercando una VPN affidabile con funzionalità di sicurezza di prim'ordine, dai un'occhiata alla nostra top list. Tutte propongono periodi di prova gratuitae/o garanzie di rimborso, quindi puoi provarle senza rischi per vedere se sono adatte alle tue esigenze.

Per sfruttare al meglio la VPN, non perdere le nostre Offerte VPN e codici promozionali.

Altri articoli che potrebbero interessarti:

Confronto protocollo VPN

Che cosa sa di te Google?

Che cosa è un kill switch?

Le VPN no log migliori verificate

I tuoi dati sono esposti ai siti web che visiti!

Il tuo indirizzo IP:

La tua posizione:

Il tuo Internet Provider:

Le informazioni di cui sopra possono essere utilizzate per tracciarti, localizzarti per ricevere pubblicità e monitorare ciò che fai online.

VPN può aiutarti a nascondere queste informazioni dai siti web in modo che tu sia protetto in ogni momento. Consigliamo ExpressVPN - il VPN numero 1 su oltre 350 provider che abbiamo testato. Ha funzioni di crittografia di livello militare e caratteristiche di privacy che garantiranno la tua sicurezza digitale, inoltre - attualmente offre 49% di sconto.